AWS(Amazon Web Service)は、アカウントを登録するだけで、いつでも・誰でも・どこからでもクラウドサービスを利用することができます。近年、様々なアプリケーションがクラウド上で動作し、場所やデバイスを問わず大量のデータにアクセスできるようになりました。今やAWSは世界で4割のシェアを占める人気のクラウドサービスです。 しかし、オンプレミス環境と比べて、AWSのようなクラウドサービスのセキュリティを懸念する声は根強く残っています。そこで本記事では、AWSが提供するセキュリティ機能と、利用者の責任範囲で行うべき実践的なセキュリティ対策について紹介していきます。

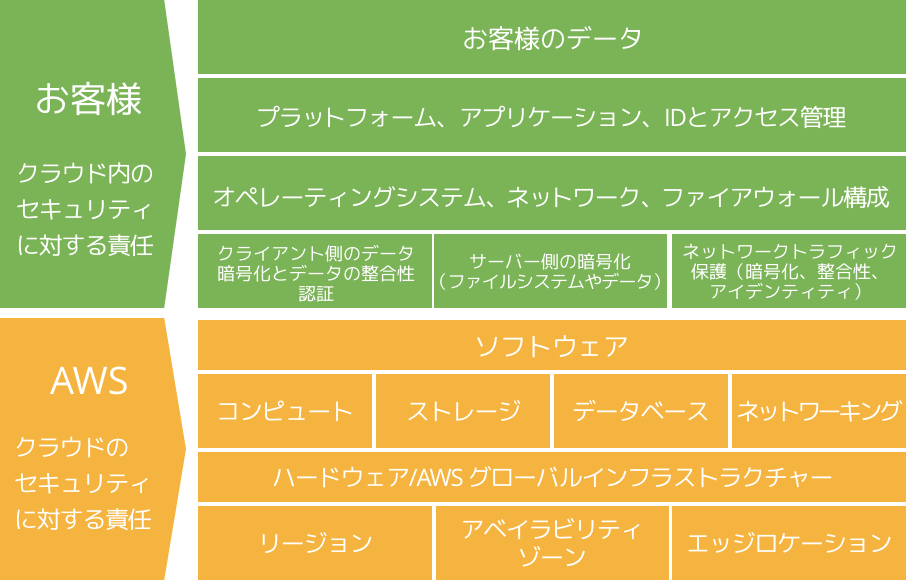

1.責任共有モデルとは

まず、AWSが提唱する「責任共有モデル」の理解を深めましょう。責任共有モデルとは、サービス利用者とAWSが担うセキュリティの責任範囲を明確に分けるという考え方です。原則として、AWSは利用者がデータを保護するためのセキュリティ機能を提供し、利用者はその機能を使い自己責任でセキュリティ設定を行う必要があります。つまり、利用者がセキュリティ機能をよく理解し、使いこなすことができれば、高いセキュリティ状態を維持することができます。しかし、利用者がうまく使いこなせないとリスクになりかねない、諸刃の剣であるとも言えます。

参考:AWS責任共有モデルについて

https://aws.amazon.com/jp/compliance/shared-responsibility-model/

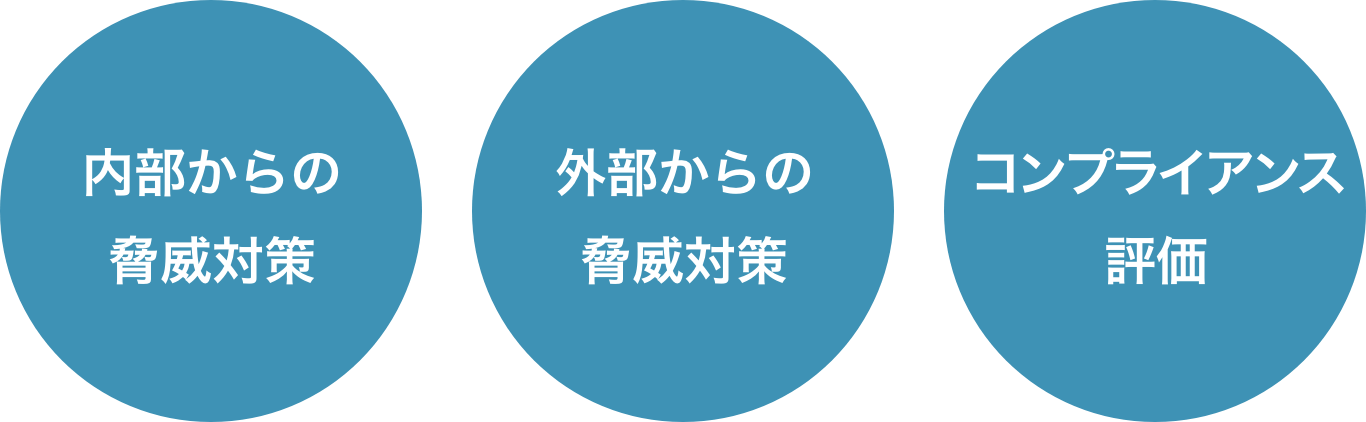

2.AWS運用におけるセキュリティの3つの観点

AWSは多くのセキュリティ機能を提供していますが、一般的なセキュリティ対策の観点として3つに大別することができます。それぞれのカテゴリと、該当するAWSサービスを紹介していきます。

内部からの脅威対策

AWSが提供するリソースに安全にアクセスするための、運用者向けのセキュリティ機能です。管理コンソールにログインするためのAWSアカウントや、組織内のアカウントも対象となります。不正な権限奪取、なりすまし、のっとりなどの脅威に対応し、認証機能の強化にも有効です。また、近年クラウドサービスの普及に伴い顕在化しているシャドウIT問題にも対応できます。シャドウIT問題とは、管理者が把握しないアカウント(主に組織内では管理漏れにより生じる)が、不正に権限以上のサービスを使用、動作させるという問題です。これらは、主に以下のAWSサービスで対策が可能です。

- ●AWS Identity & Access Management (IAM)

- ●AWS Single Sign-On

- ●Amazon-Cognito

- ●AWS Directory Service

- ●AWS Organizations

外部からの脅威対策

AWS上で構築されたシステムが安定したサービスを提供するためのセキュリティ機能です。外部からの脅威は不特定多数の攻撃を受けることが前提となり、サービス妨害、改竄、脆弱性、悪意のあるスクリプトの実行、アプリケーション攻撃などがあります。主に以下のAWSサービスでの対策が必要です。

- ●AWSネットワークファイヤーウォール

- ●AWS Shield

- ●AWS Web Application Firewall (WAF)

- ●AWS Firewall Manager

- ●AWS Certificate Manager

コンプライアンス評価

AWS上で構築されたサービスに対するコンプライアンス認証、監査報告、評価などを行うための様々な機能が提供されています。具体的には、AWSアカウントのアクティビティの記録、AWSセキュリティ状態の評価、コンプライアンスレポートの提供等が可能です。

また、AWSは様々な国と地域におけるコンプライアンス要件に準拠でき、その一覧はAWSコンプライアンスプログラムで確認することができます。

参考:AWSコンプライアンスプログラム

https://aws.amazon.com/jp/compliance/programs/

- ●AWS CloudTrail

- ●Amazon Inspector

- ●AWS Config

- ●AWS Artifact

- ●AWS Audit Manager

ここではセキュリティ対策の観点から、3つのカテゴリを紹介しました。このように、AWSには全方位的なセキュリティ機能が用意されていますが、どう活用するかは利用者に委ねられています。

では、AWSの利用者が、まず初めに行うべき設定は何でしょうか?次章では、AWSのセキュリティ対策において推奨される、IAMによるアカウント保護、EC2で起動しているインスタンスへ対するアクセス制御、ロギングシステムの有効化について具体的に解説します。

3.AWSのセキュリティ対策の具体的な方法

IAMによるアカウント保護

AWSのセキュリティ対策として、IAM(Identity and Access Management)は最も基本的なサービスです。AWS リソースへアクセスするための認証機能とアクセス権限を設定することができます。 IAMにはIAMユーザー(グループ)、IAMポリシー、IAMロールという概念があり、それぞれを組み合わせることでアクセス制御を実現可能です。

- ●IAMユーザー:人・ID情報またはグループ

- ●IAMポリシー:IAMユーザーに付与されるアクセス権限

- ●IAMロール:AWSサービスに付与されるアクセス権限

IAMユーザーは最初に作成するAWSアカウントとは別物です。AWSアカウント情報は利用せずに、IAMユーザーを利用したアクセス管理を行いましょう。また、IAMで生成できるアクセスキーはテキスト情報となり、漏洩の危険性があるため、こちらも利用を避けIAMロール機能を活用する事をおすすめします。さらに、IAMでは以下の機能も利用できます。

- ●多要素認証

- ●認証レポート

- ●ユーザーのアクティビティの記録

IAMはユーザーのアクセス制御だけでなく、AWSサービス間のアクセス制御も設定できるサービスです。その利用方法は多岐に渡りますが、AWSの利用を開始したらまずはIAMユーザーを作成し、IAMユーザーで管理コンソールへアクセスしてください。

参考:IAMユーザーガイド

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/introduction.html

EC2セキュリティグループ設定

AWSの代表的なクラウドサービスであるAmazon Elastic Compute Cloud(EC2)では、セキュリティグループというファイアウォール機能を利用することができます。AWS上の仮想サーバに対するアクセス制御を、通信タイプ、プロトコル、ポート番号、ソースの項目を設定することで実現可能となります。

- ●通信タイプ:SSH、HTTPS、FTP等といったタイプを指定

- ●プロトコル:TCP、UDP、ICMP等のプロトコルを指定

- ●ポート番号:通信タイプで利用するポート番号を指定

- ●ソース:送信元となるIPアドレス等の情報を指定

セキュリティグループは、インバウンド、アウトバウンドそれぞれの方向に設定することができますが、デフォルトの動作は以下のように違いがあるため注意が必要です。

- ●インバウンド:デフォルト(未設定)の場合通信は全て遮断が適用される。

- ●アウトバウンド:デフォルトですべて許可する設定が適用される。

AWSはパブリックなクラウドサービスであるため、EC2サービスを外部向けに公開した瞬間から、脅威パケットに晒されることになります。不用意なサービス開放は、家のドアを開けっぱなしにしていることと同様、無防備な状態であるため、起動しているだけでリスクになるのです。そのため、EC2を利用する場合は必ずセキュリティグループの設定を行い、特にインバウンドの設定においては必要なサービスを必要なソースから許可するようにしましょう。

参考:EC2セキュリティグループユーザーガイド

https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/ec2-security-groups.html

ロギング・ガバナンス設定

AWSに対する操作ログの取得や、不審なアクティビティの調査機能が提供されており、セキュリティ監査やフォレンジック対応に活用することができます。以下では、基本的な3つのサービスを紹介します。これらは基本的には無料で利用することができますが、一部有料のサービスもあるため、利用料金は公式サイトで確認してください。

AWS CloudTrail

AWSアカウント内で発生した操作ログや、APIの実行ログを記録することができます。例えば、意図しないEC2が起動された場合、実行ユーザーやIPアドレスが含まれるログが記録されます。これは、セキュリティインシデント時のフォレンジックには大変有効な機能です。

参考:CloudTrailユーザーガイド

https://docs.aws.amazon.com/ja_jp/awscloudtrail/latest/userguide/cloudtrail-user-guide.html

AWS Config

AWSの構成変更の情報を取得し、変更履歴を確認できます。変更を通知したり、タイムラインに沿って確認したりすることも可能です。AWS CloudTrailと併用して有効化することが推奨されています。

参考:AWS Configユーザーガイド

https://docs.aws.amazon.com/ja_jp/config/latest/developerguide/WhatIsConfig.html

Amazon GuardDuty

AWS内の不審なアクティビティを検知する、脅威検出に特化したセキュリティモニタリングサービスです。検出された脅威に対し、Amazon CloudWatchやAWS Lambdaと連携することで、自動的な復旧や是正アクションを実行することができます。

参考:Amazon GuardDutyユーザーガイド

https://docs.aws.amazon.com/ja_jp/guardduty/latest/ug/what-is-guardduty.html

4.最後に

AWSを利用し始めた利用者が、まず行うべきセキュリティ対策設定について紹介しました。責任共有モデルからみて分かるとおり、AWSは高機能かつ多種多様なセキュリティサービスを提供してくれます。しかし、パブリッククラウドサービスであるため、誰でもアクセスができてしまう環境でもあります。利用者の責任でセキュリティ対策を行う必要がある事を改めて認識し、それぞれの環境に合わせてうまく活用しましょう。 AWSに構築されたシステムの目的によって、セキュリティ対策の方針は異なりますが、内部に対する脅威対策、外部からの脅威対策、コンプライアンス評価という観点は共通です。この観点をセキュリティ方針策定の参考にしてみてください。 ただし、AWSのセキュリティ対策コストはサービス毎に異なるため、専門家の支援を受けながら実行していくことをおすすめします。

関連記事

- フューチャーメディア:

- 【AWS IAMとは?】初心者でもわかるざっくり解説

TEL

TEL お問い合わせ

お問い合わせ 総合サポート

総合サポート